Inhaltsverzeichnis

1. Beschreibung

Die Frage nach der Nutzung von Shares ist immer in Migrationen relevant. Wenn man einen Share abschaltet oder auf einen neuen Server migriert, dann sollte man wissen, ob alle Eventualitäten berücksichtigt wurden.

Das Event kann Auskunft geben, ob das der Fall ist.

Hier schafft der EventReader von aikux.com Abhilfe.

Seine wesentlichen Ziele bestehen darin:

- Die Nutzung von jedem einzelnen Share/Verzeichnis zu ermitteln

- Die Ansprechpartner/DataOwner der Shares/Verzeichnisse zu identifizieren.

- Applikationen zu identifizieren, von denen Zugriffe auf den Share erfolgen.

- Systemaccounts ausfindig zu machen, die auf Daten/Shares zugreifen.

- Applikationen aufzudecken, die aktuell falsch konfiguriert sind. Evtl. ist ein Useraccount statt eines Service Accounts eingerichtet.

Der EventReader kann ab Windows Server 2008 aufwärts und EMC eingesetzt werden.

Kurzbeschreibung

Auf den unbekannten Shares werden Überwachungsrichtlinien aktiviert, welche Windows Sicherheitsevents mit der ID 5145 generieren.

Diese enthalten u.a. die folgenden Informationen, welche für die oben genannten Ziele relevant sind:

– Wer: Welcher Account hat zugegriffen

– Wo: Über welchen Computer (Hostname) wurde zugegriffen

– Wann: Der Zeitpunkt des Zugriffs

– Worauf: Auf welche Datei wurde zugegriffen

Der aikux.com EventReader holt die Events remote aus dem EventViewer des zu untersuchenden Fileservers ab und konsolidiert die Ergebnisse über eine Hash-Tabelle in wenigen Minuten. Dies bedeutet, dass in der Ergebnistabelle jede Kombination nur einmal vorkommt.

Wahlweise können die Dateinamen in die Analyse mit einbezogen werden, was jedoch die Ergebnismenge erhöht.

Benötigt man nur die Accounts und Hostnamen, kann man die Erfassung der Dateinamen wahlweise abschalten.

Voraussetzungen

Der EventReader gibt die von Windows geschriebenen Ereignisse in einer CSV-Datei aus.

Voraussetzung ist allerdings, dass Windows die gewünschten Ereignisse mitschreibt.

Dazu ist es notwendig, mit dem Gruppenrichtlinieneditor einige Systemüberwachungsrichtlinien zu aktivieren.

Zusätzlich muss auf allen zu untersuchenden Freigaben die Überwachung aktiviert werden.

Dann müssen wir Windows etwas Zeit lassen, um ausreichend Events für eine Auswertung zu protokollieren. In der Regel reichen dafür 3-5 Tage aus.

Der EventReader benötigt das .NET Framework Version 4.5.

2. Überwachung einrichten

2.1. Zu überwachendes Objekt festlegen

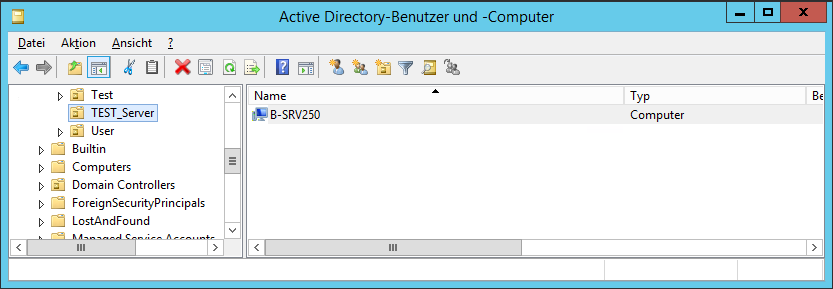

Zunächst erstellen wir in unserem Active Directory eine OU (hier: TEST-Server) und verschieben den zu überwachenden Server (hier: B-SRV250) dort hinein.

Hinweis:

Sollte Ihre Server-OU mit weiteren wichtigen GPOs verknüpft sein empfiehlt es sich hier, eine neue Unter-OU zu erstellen und den/die zu überwachenden Fileserver dorthin zu verschieben. Damit ist gewährleistet, dass die Server immer noch die erforderlichen Einstellungen aus den Gruppenrichtlinien erhalten.

2.2. Gruppenrichtlinienobjekt erstellen

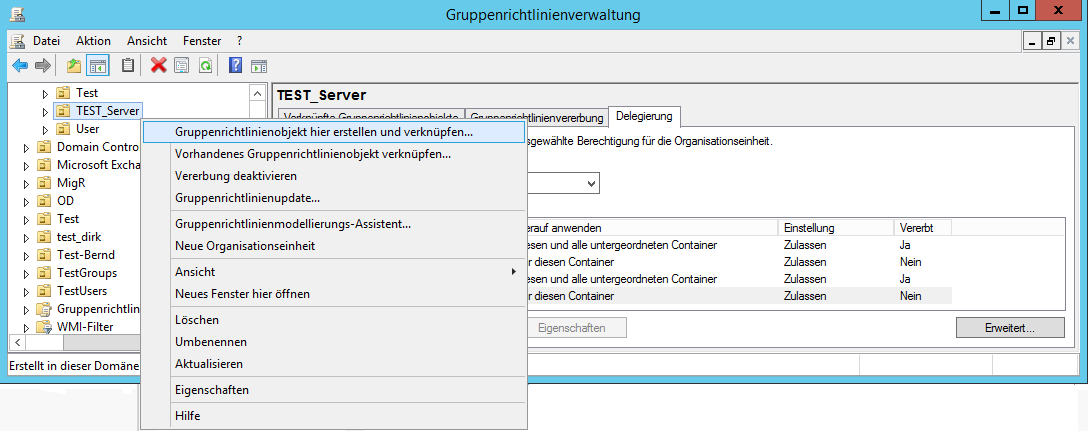

Wir starten die Gruppenrichtlinienverwaltung (gpmc.msc) und navigieren zu der zuvor definierten OU. Über das Kontextmenü rufen wir die Funktion „Gruppenrichtlinienobjekt hier erstellen und verknüpfen…“ auf und geben der neuen GPO einen aussagekräftigen Namen, z.B. „TEMPLATE_Fileshare-Auditing“.

2.3. Gruppenrichtlinienobjekt bearbeiten

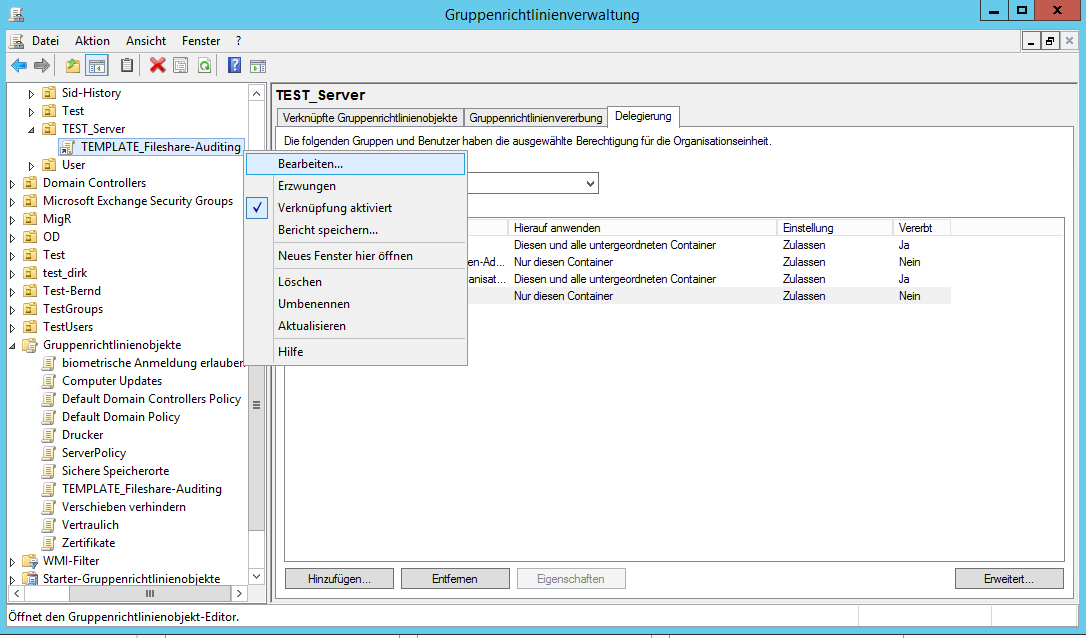

Über das Kontextmenü der zuvor erstellten Gruppenrichtlinie gelangen wir in den Bearbeitungsmodus.

2.4. Überwachungsrichtlinien

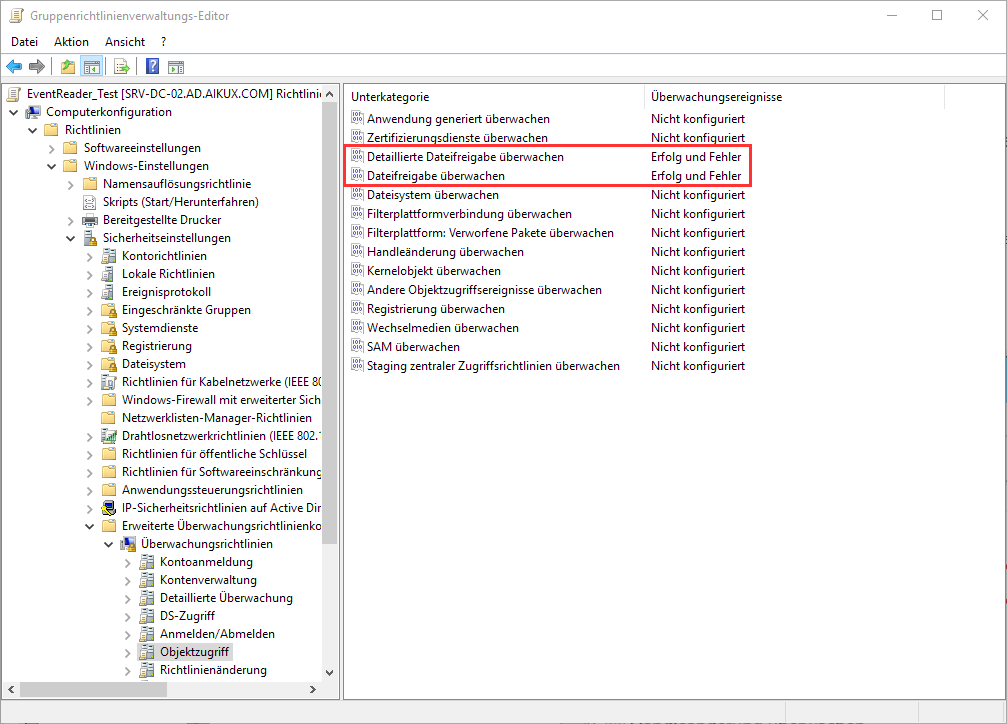

Im Gruppenrichtlinienverwaltungs-Editor müssen wir die folgenden Überwachungseinstellungen vornehmen.

Dazu müssen die Einstellungen „Dateifreigabe überwachen“ und „Detaillierte Dateifreigabe überwachen“ aktiviert werden.

Diese protokollieren Ereignisse mit der Event ID 5145, wenn in einem freigegebenen Ordner auf eine Datei oder einen Ordner zugegriffen wird.

Ort: Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Erweiterte Überwachungsrichtlinienkonfiguration > Überwachungsrichtlinien

Objektzugriff Object Access Detaillierte Dateifreigabe überwachen - Erfolg/Fehler Audit Detailed File Share – Success/Failure Dateifreigabe überwachen - Erfolg/Fehler Audit File Share – Success/Failure

2.5. Weitere Richtlinien

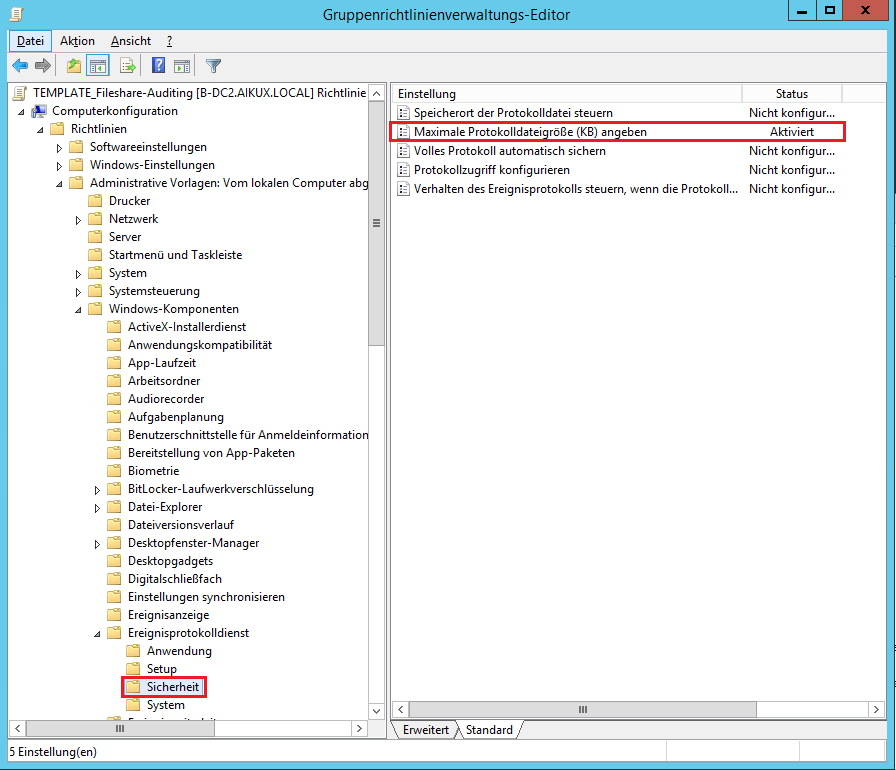

Protokolldatei-Größe

Da mit den vorgenommenen Einstellungen sich die Anzahl der geschriebenen Ereignisse deutlich erhöht, muss auch die Größe der Protokolldateien vergrößert werden. Es muss hier die Größe der Protokolldatei Sicherheit angepasst werden. Dort werden die gesammelten Ereignisse mit der ID 5145 abgespeichert.

Ort: Computerkonfiguration > Administrative Vorlagen > Windows-Komponenten > Ereignisprotokolldienst > Sicherheit

Maximale Protokolldateigröße (KB) angeben Maximale Protokollgröße (KB) (Der Standardwert ist 20 MB) Specify the maximum log file size (KB) (default value is 20 MB)

Wir empfehlen einen möglichst großen Wert für die Protokolldatei anzugeben. Mind. 10GB, besser 25 GB.

Die Größe ist abhängig davon, wieviel Platz die auf der C-Partition (Standardablageort des Eventviewers ist immer: %SystemRoot%\System32\Winevt\Logs\Security.evtx) des zu untersuchenden Systems haben.

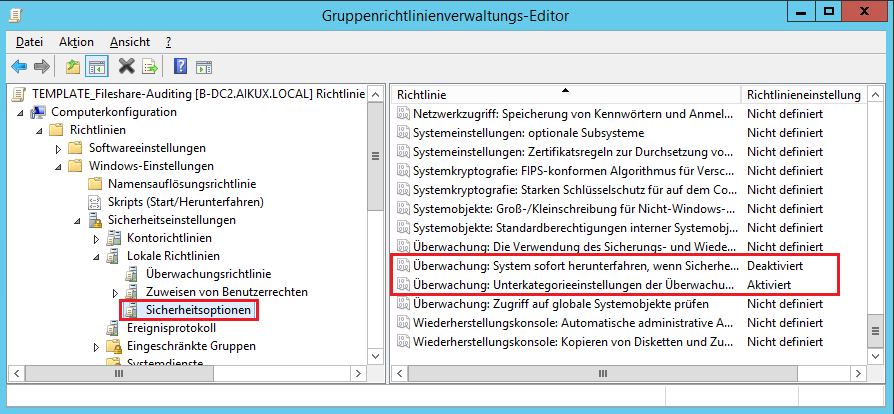

Wenn die Protokolldatei ihre maximale Größe erreicht hat, sollte der Server natürlich nicht gleich heruntergefahren werden. Um das zu verhindern, muss die folgende Einstellung überprüft werden.

Ort: Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Sicherheitsoptionen

Überwachung: System sofort herunterfahren, wenn Sicherheitsüberprüfungen nicht protokolliert werden können. - Deaktiviert Audit: Shut down system immediately if unable to log security audits. - Disabled

Es sollte auch sichergestellt werden, dass die Überwachungsrichtlinien bis in die untersten Kategorien durchgesetzt werden.

Ort: Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Sicherheitsoptionen

Überwachung: Unterkategorieeinstellungen der Überwachungsrichtlinie erzwingen ..., um Kategorieeinstellungen der

Überwachungsrichtlinie außer Kraft zu setzen. - Aktiviert

Audit: Force audit policy subcategory settings (Windows Vista or later) to override audit policy category settings. - Enabled

2.6. Aktivierung der Freigabeüberwachung auf dem Fileserver

nachdem die Richtlinie fertig konfiguriert worden ist, muss noch die Überwachung auf den Freigaben des Fileservers aktiviert werden.

Dazu muss in den Eigenschaften des Ordners, auf dem die Freigabe konfiguriert ist, unter System > Erweitert > Überwachung die folgende Konfiguration eingerichtet werden:

Prinzipal: Jeder zugriff: Vollzugriff Anwenden auf: Diesen Ordner, Unterordner und Dateien

2.7. Aktivierung der Richtlinien

Nachdem alle Vorbereitungen getroffen worden sind, kann die Richtlinie aktiviert werden.

im Regelfall werden auf jedem Domänencomputer alle 90 Minuten die Richtlinien im Hintergrund aktualisiert.

Ein manueller Ausruf von gpupdate /force über Windows-Kommandozeile forciert die Einstellungen sofort.

Wenn das nicht ausreichen sollte und keine Events mit der ID 5145 aufgezeichnet werden, muss der Server neu gestartet werden.

Dies sollte jedoch im Idealfall in einem Wartungsfenster geschehen oder zumindest vorher den Benutzern angekündigt werden.

Bedenken Sie bei Einsatz eines filebasierten Backups, dass die Änderung an der SACL im Zweifel ein Vollbackup nach sich zieht.

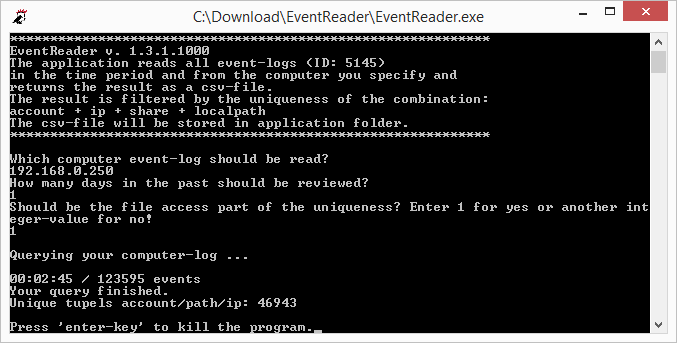

3. EventReader

Der EventReader gibt die von Windows geschriebenen Ereignisse in einer CSV-Datei aus, für die von Ihnen gewünschte Anzahl zurückliegender Tage.

Die ausgewerteten Events mit der ID 5145 gibt es ab Windows Server 2008.

3.1. Die Eingabe

Im EventReader sind folgende Eingaben erforderlich:

- der Servername, der ausgelesen werden soll, oder seine IP-Adresse

- die Anzahl der zurückliegenden Tage, die wir betrachten wollen

- Ausgabemenge: „1“ für eine ausführliche Ausgabe, eine andere Zahl für eine verkürzte Ausgabe

3.2. Die Ausgabe

Die Daten werden in eine CSV-Datei ausgegeben und in den Ordner abgelegt, von wo aus der EventReader gestartet worden ist.

Sie enthält 5 Spalten mit

- Nutzername

- IP-Adresse des Nutzers

- Share, auf den zugegriffen wurde

- Verzeichnisname

- Genauer Verzeichnis- und Dateiname, auf das bzw. auf den zugegriffen wurde

Hinweis:

Bei der verkürzten Ausgabe fehlt die letzte Spalte und die Duplikate werden entfernt.

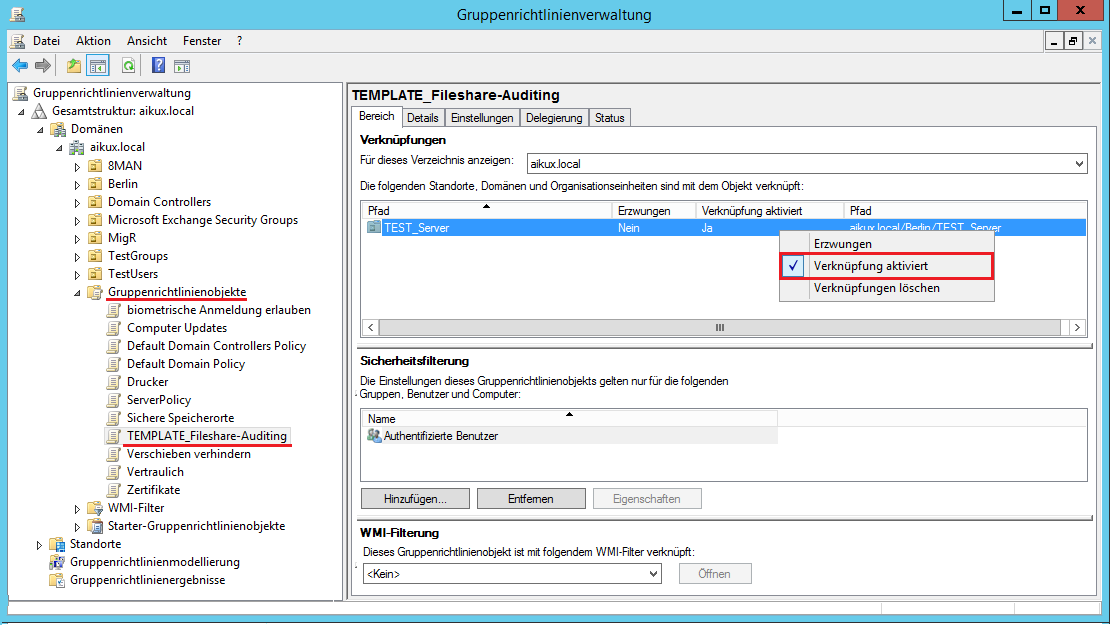

4. Deaktivieren der Überwachung

Nachdem die Ereignisse vom EventReader zur weiteren Bewertung in die CSV-Datei geschrieben worden sind, kann die zuvor erstellte GPO Deaktiviert werden.

Dazu reicht es aus, über das Kontextmenü der Richtlinie im Gruppenrichtlinieneditor

- die Verknüpfung auf die OU aufzuheben

- die GPO zu deaktivieren.

Darüber hinaus muss auf den untersuchten Freigabeordnern die Überwachung wieder deaktiviert werden. Dazu einfach den Eintrag wie im Abschnitt 2.6 wieder entfernen.